Jeg vil forsøge at gøre det så lidt nørdet som overhovedet muligt, men da det er en teknisk gennemgang

vil jeg ikke gå i detaljer med ting en teknisk person bør vide.

Det er dog vigtigt at påpege at der i dette skriv er tale om pc'er, som vel at mærke IKKE måtte have

internet adgang, og der måtte ej heller ændres i pc'ernes setup, fra den dag de havde forladt producenten

med mindre der var tale om såkaldt patch management (windows opdateringer etc. og disse opdateringer måtte

kun komme fra en specifik central server som var prækonfifigureret ind på maskinen). Maskinens konfigurations

dato var den 6/9-2020.

Jeg har desværre ikke et screenshot af det allerførste, der blev gjort opmærksom på i rapporten,

men jeg kan ret simpelt beskrive det, der blev gjort opmærksom på, at der var flere ting de ikke havde

adgang til, det de manglede var adgang til routere, adgang til enkelte andre enheder der angiveligt

havde stået på netværket

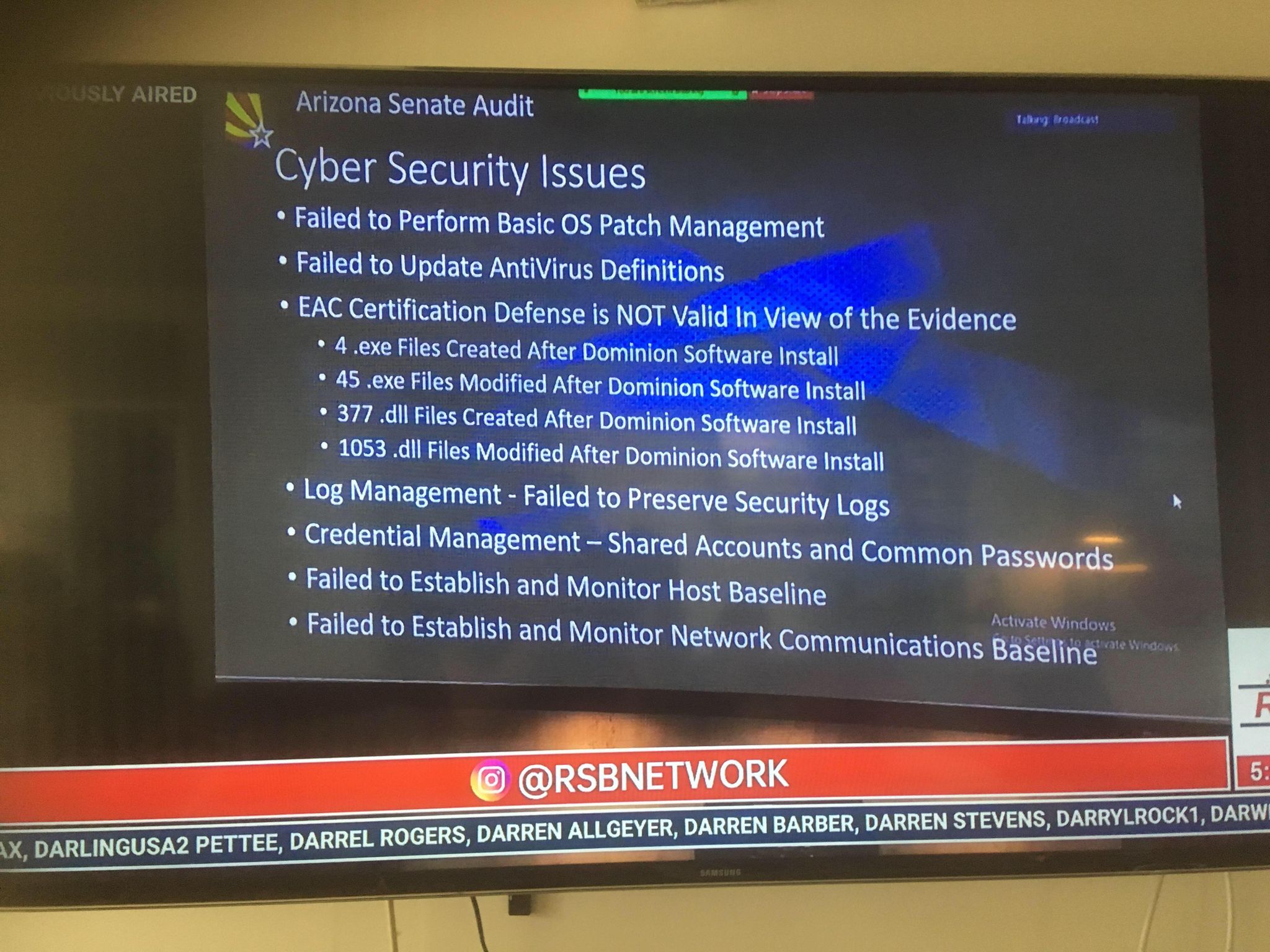

De første to punkter betyder at maskinen ikke er opdateret siden den har forladt producenten, og den har

dermed ikke de seneste sikkerhedsopdateringer hverken på antivirus eller på windows opdateringer.

Dette er ikke i sig selv alarmerende, da maskinen jo ikke må være på internettet, og man derfor kan antage

at netværket har været koblet helt fra..

Det næste punkt fortæller først at sikkerhedscertificeringen ikke kunne verificeres og dernæst kommer der

så en beskrivelse af hvad der har ændret sig på maskinen, siden den sidst blev verificeret

Som det ses er der tilføjet 4 og ændret 45 .exe-filer (programfiler), og at der er tilføjet 377 og ændret 1053

dll-filer (programudvidelsesfiler), disse er således tilføjet til/opdateret på maskinen imellem den har forladt

producenten men inden selve valget derovre fandt sted, og da vi allerede ved, at den ikke er opdateret centralt fra,

ja så er der nogen der manuelt har pillet ved maskinens konfiguration.

De næste to punkter fortæller at man ikke kunne trække log-filen ud af maskinen, og at der på alle stemmemaskinerne

er brugt en fælles bruger med fælles login, hvilket gør det besværligt at se hvem der har ændret hvad derpå..

De sidste to punkter betyder at den ikke kan indhendte dens grundkonfiguration vedr. hostserver og den basale

netværkskonfiguration, igen to ting som ikke nødvendigvis er en fejl, da den jo ikke skulle kunne gå på internettet

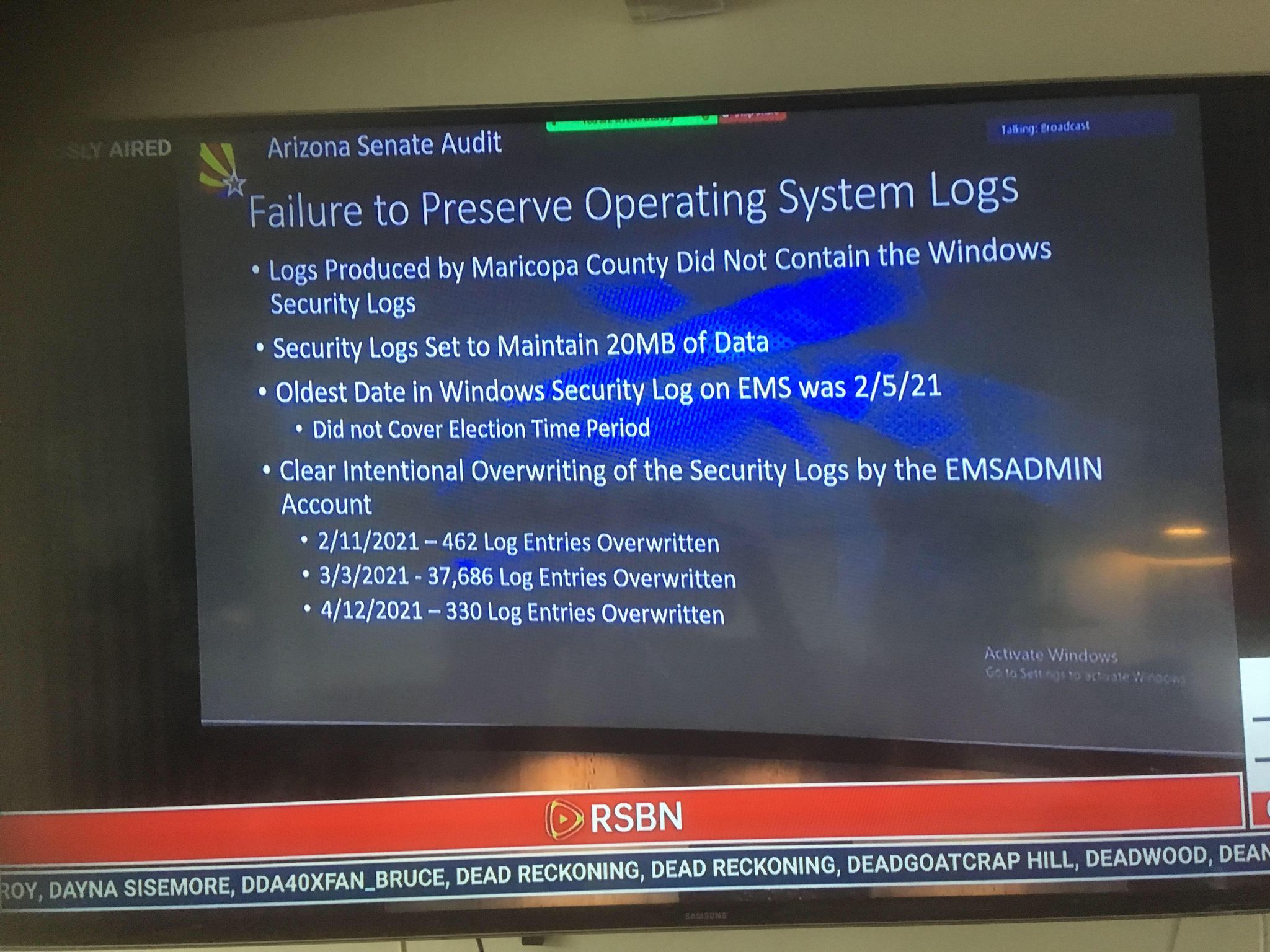

Første punkt beskriver at der ikke var nogen windows sikkerhedslog stillet tilrådighed

Punkt to beskriver at stemmemaskinens log-fil maks måtte blive 20MB stor (hvilket er relativt lidt), og der fortælles

at den er sat op til, at kører såkaldt cirkulær-logning, hvor den første post der skrives i loggen også er den første

der overskrives når loggen er fuld.

Næste punkt beskriver at der grundet den lille logfil, så er der overskrevet så mange poster i loggen på maskinen

at loggen den ikke dækker over selve valgperioden.

Det sidste punkt beskriver at loggen BEVIDST er blevet overskrevet 3 gange og samtidig hvor mange poster der

er blevet overskrevet for hver gang, derudover siger den at det er en "fælles bruger" EMSADMIN der står bag.

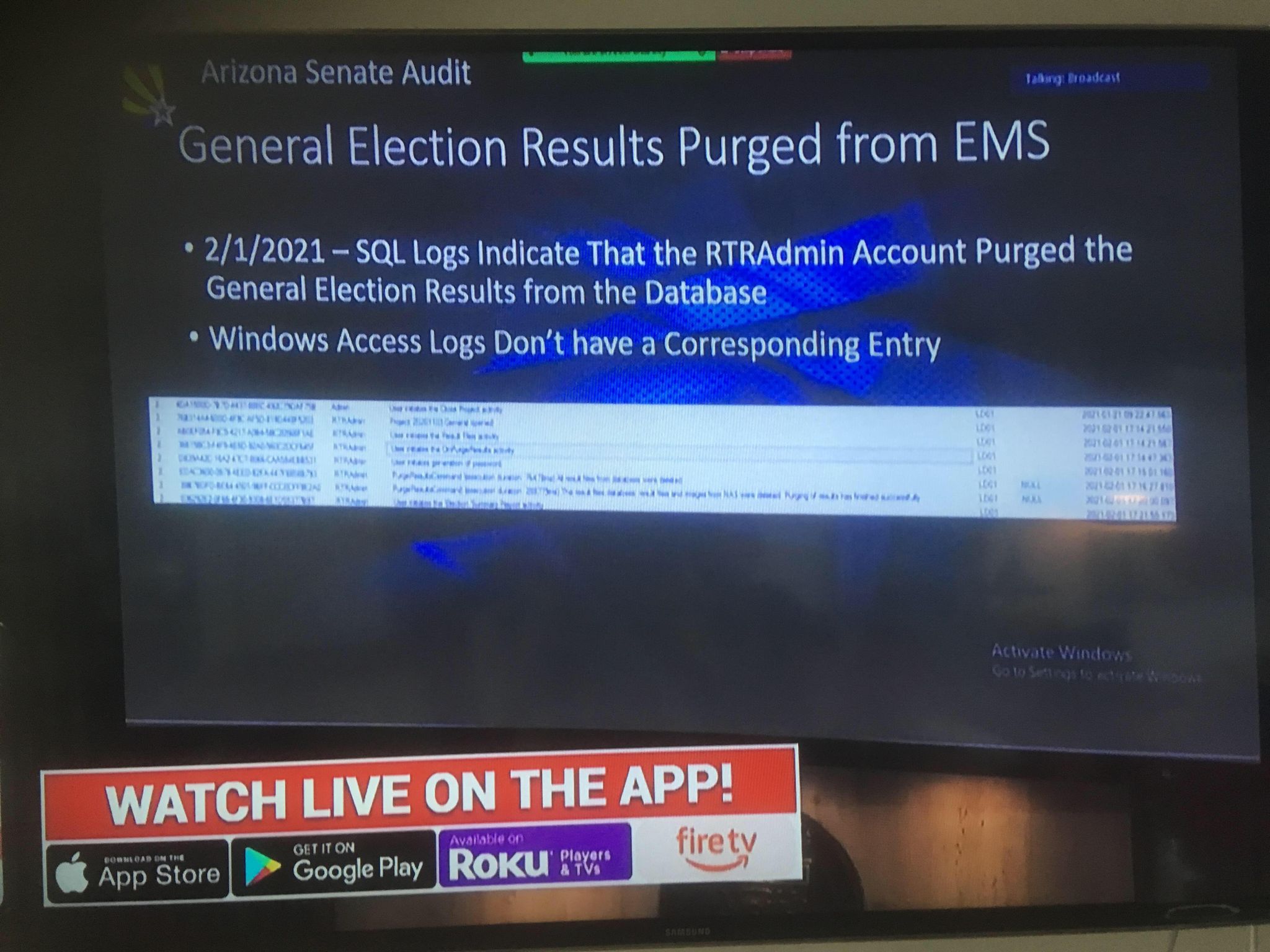

Dette billede beskriver at selve valg resultatet har været slettet fra den lokale SQL database på maskinen,

og det fortæller samtidig, at der ikke var en windows-log post for denne sletning, hvilket betyder at sletningen

foretaget fra konsol / programkonsol på den lokale maskine.

Det var derfor ikke muligt at gå tilbage i loggen og se hvem der havde slettet resultatet, men men men det billedet

ikke fortæller er, at de rent faktisk har videoovervågning af lokalet hvori maskinen stod, og de kunne derfor

udfra videomateriale se hvem der havde stået fysisk ved pc'en på det tidspunkt hvor sletningen var initieret.

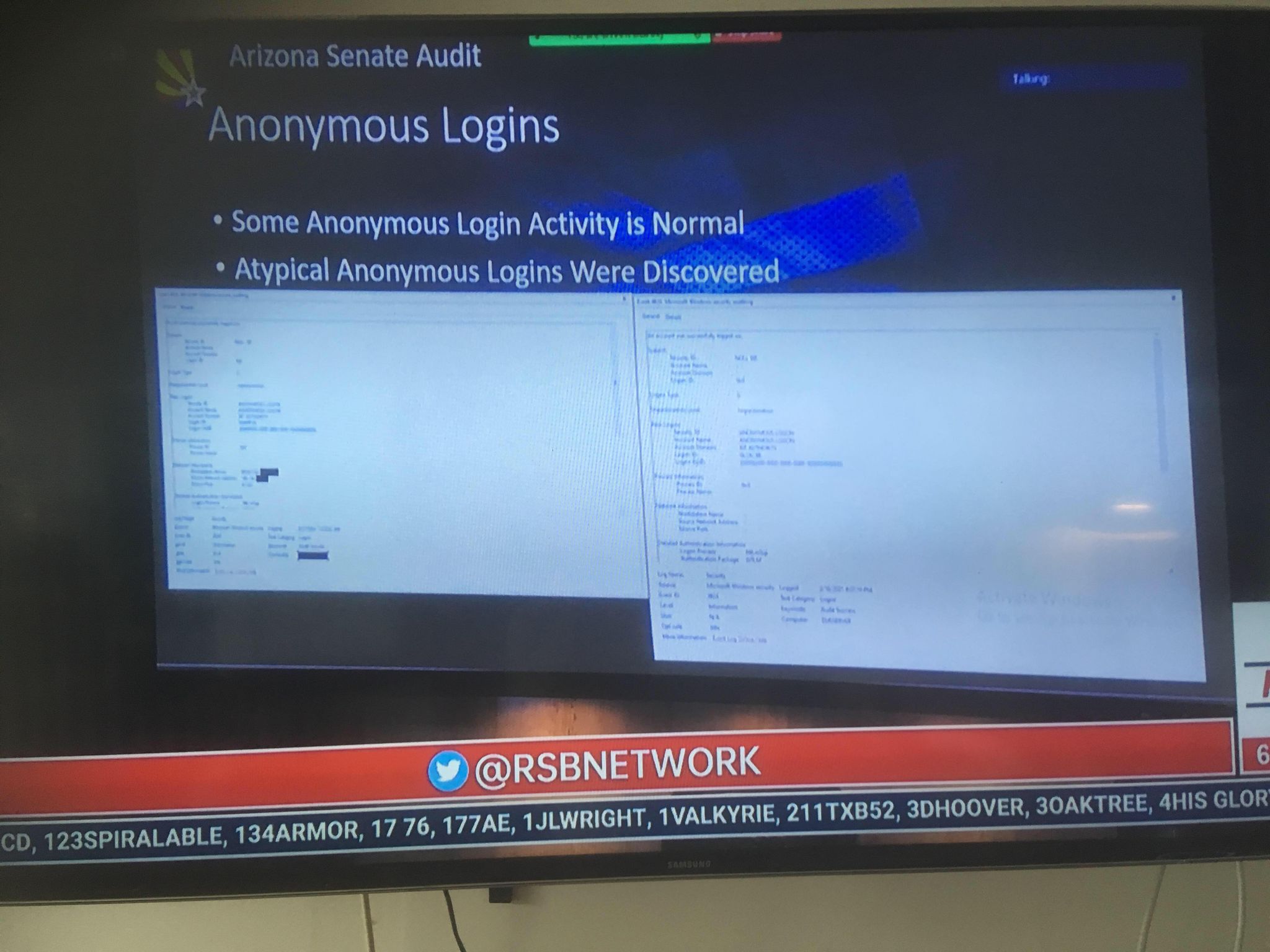

Her beskrives det, at der i windows-login loggen findes en del forskellige såkaldte anonyme logins.

Det er meget normalt, at der er den slags logins på en windows pc, da flere services på windows pc'er logger på

som en anonym lokalbruger.

Der fandtes dog blandt de anonyme logins en hel del urelementerede anonyme logins

normalt vil man altid kunne se hvor den her slags logins de kommer fra, altså hvilket lokalt maskinnavn og ip

som login'et kommer fra, og det er der ikke på disse logposter, det kan betyde to ting enten at en lokal netværksenhed

f.eks. en router eller switch har lavet login'et, men da dem der lavede rapporten ikke havde adgang til det udstyr

kan det betyde at pc'en er blevet tilgået fra internettet.

For at sikre at der ikke lå en såkaldt zero-day exploit i rammen på maskinen, og for at sikre sig, at han han havde

styr på hvilke services på maskinen der forsøgte at komme ud på internettet havde folkene bag undersøgelsen isoleret

maskinen som en såkaldt virtuel kopi, for man på den måde kunne sikre sig at der ikke blev rørt ved de oprindelige data

på maskinen.

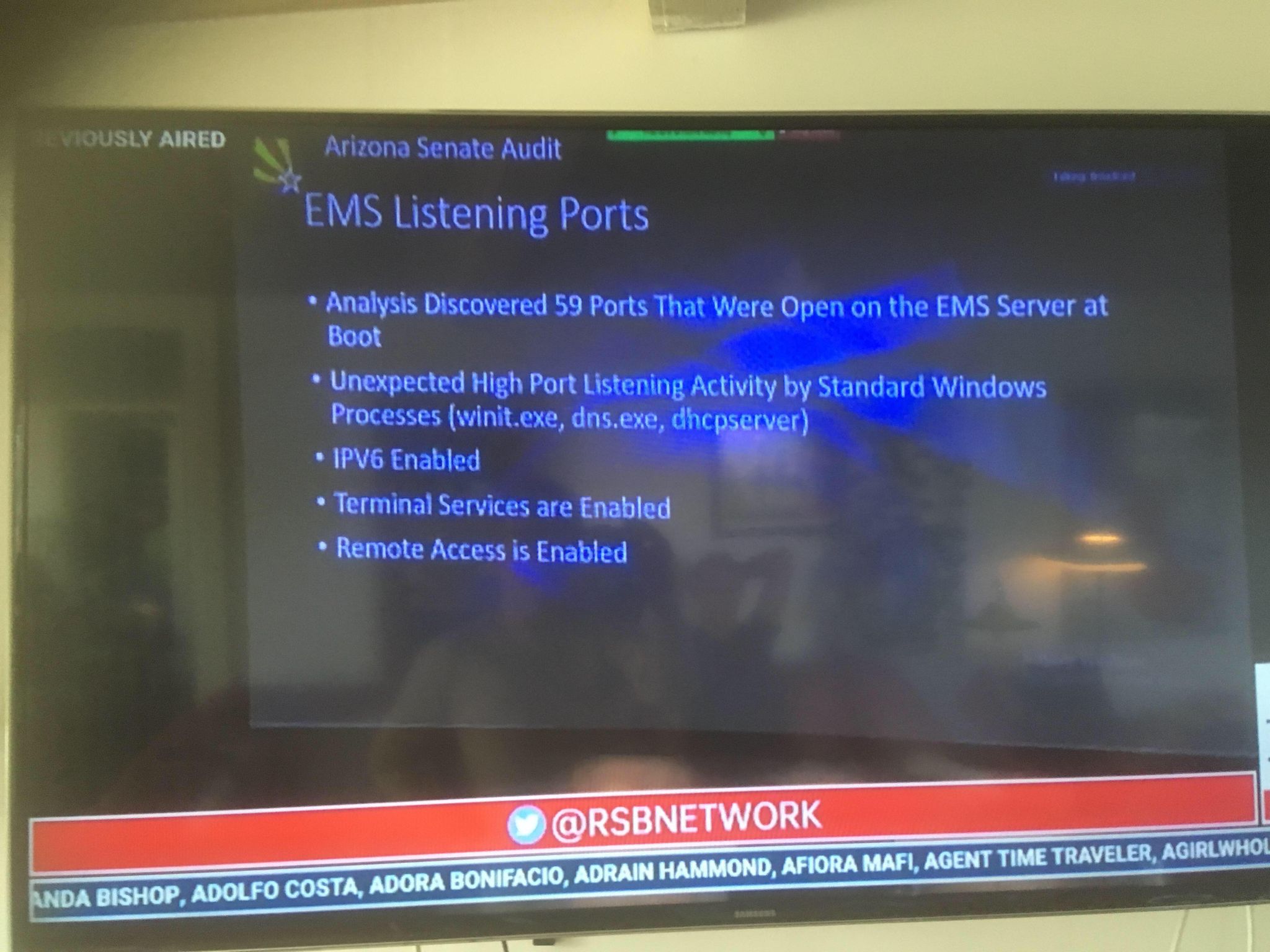

I den forbindelse kunne de se at maskinen forsøgte at kommunikere ud på 59 TCP/UDP porte, herunder var de

fleste porte standard porte, og da IPv6 var enabled var det ikke muligt at udelukke at det var IPv6 dynamiske porte

til f.eks. DNS der var åbnet.

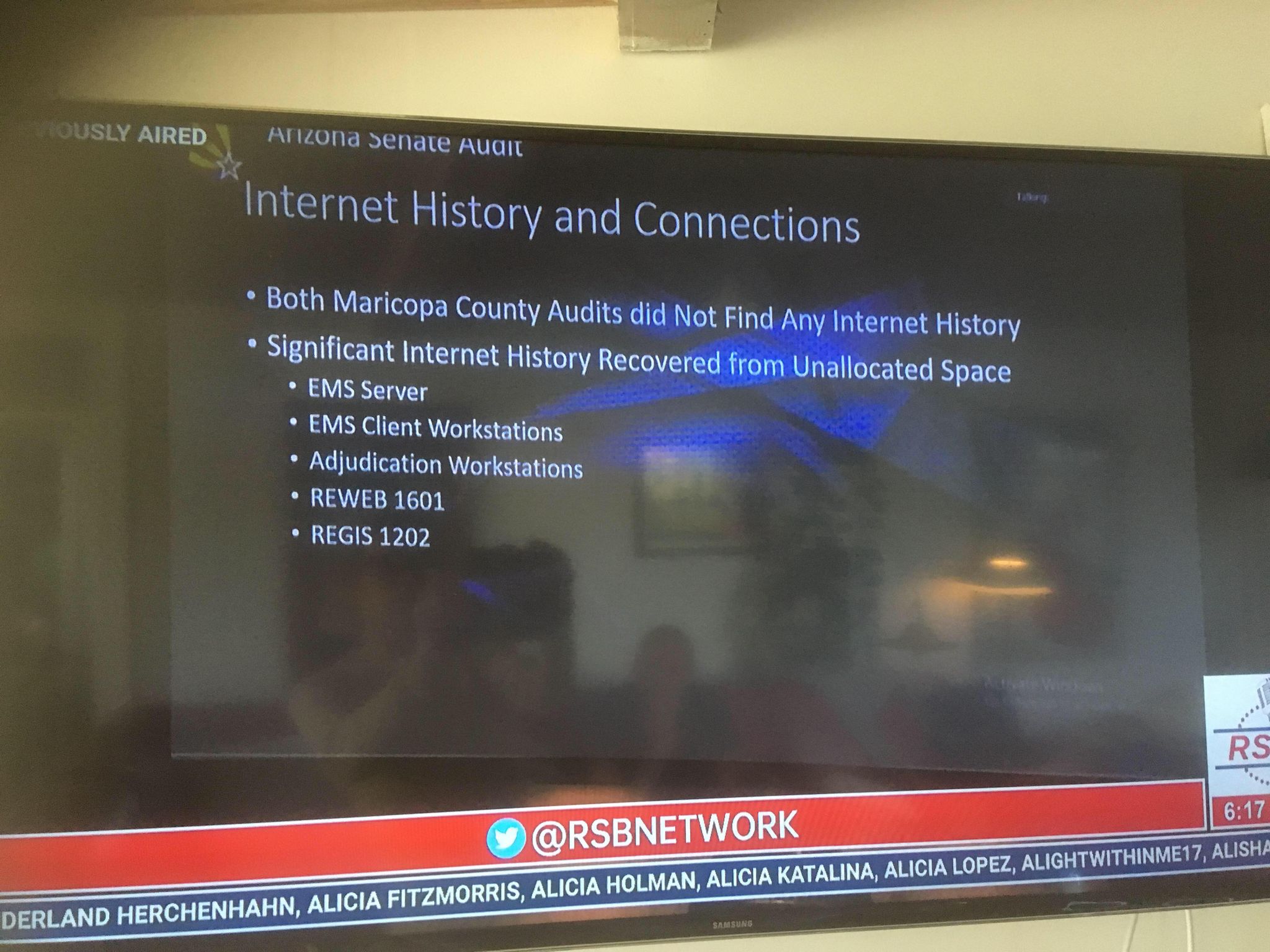

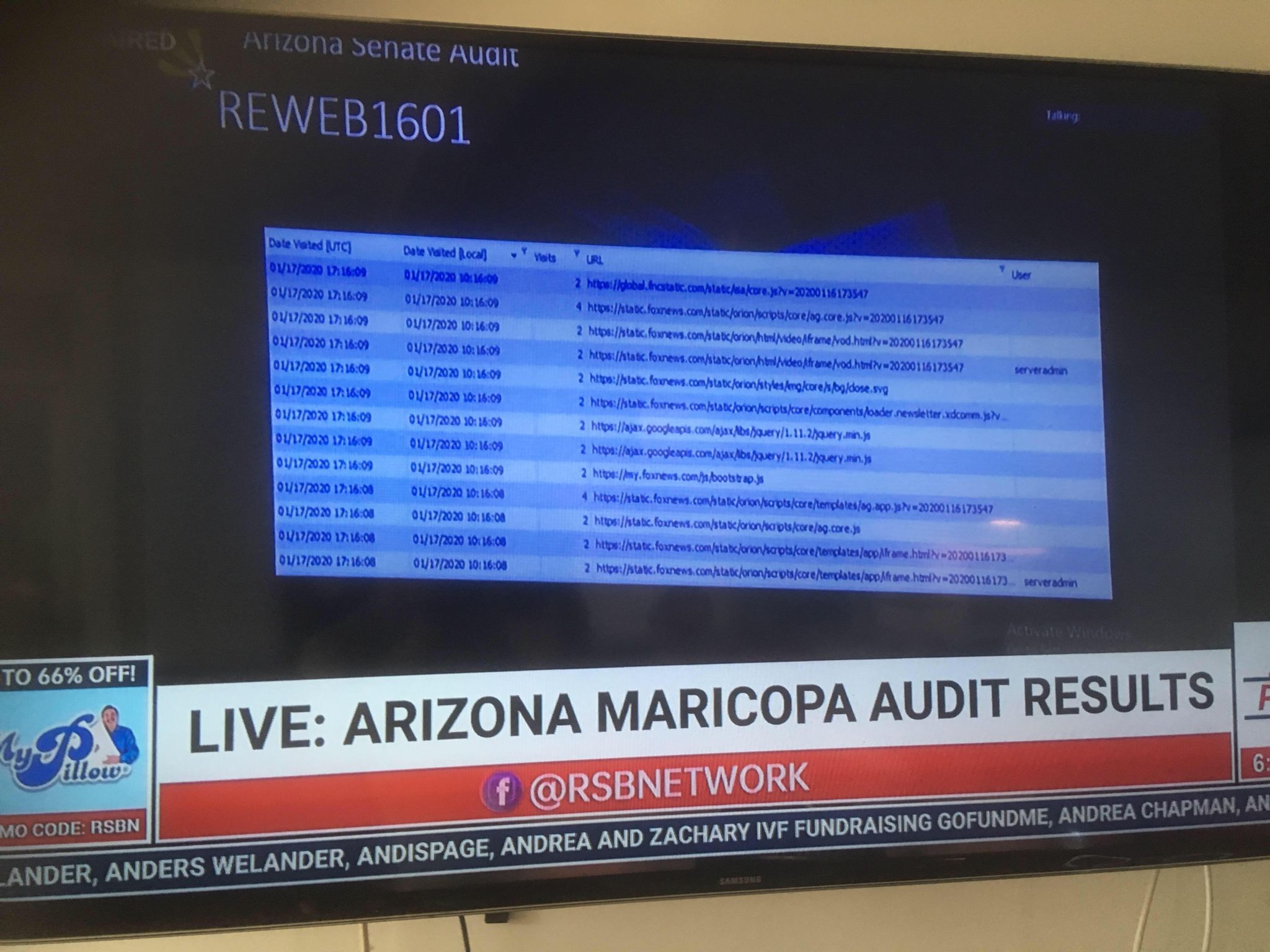

Maricopa County havde ved de to sikkerheds Audits, som de selv havde afholdt ikke fundet nogen internethistorik

på maskinen.

Det eksterne firma der stod for Audit denne gang, gik dog væsentligt mere grundigt til værks end Maricopa county selv

og de udvidede "søgekriterierene" til at medtage ikke allokeret plads på harddisken, og vupti frem kom en helt anden

og mere brugbar historik

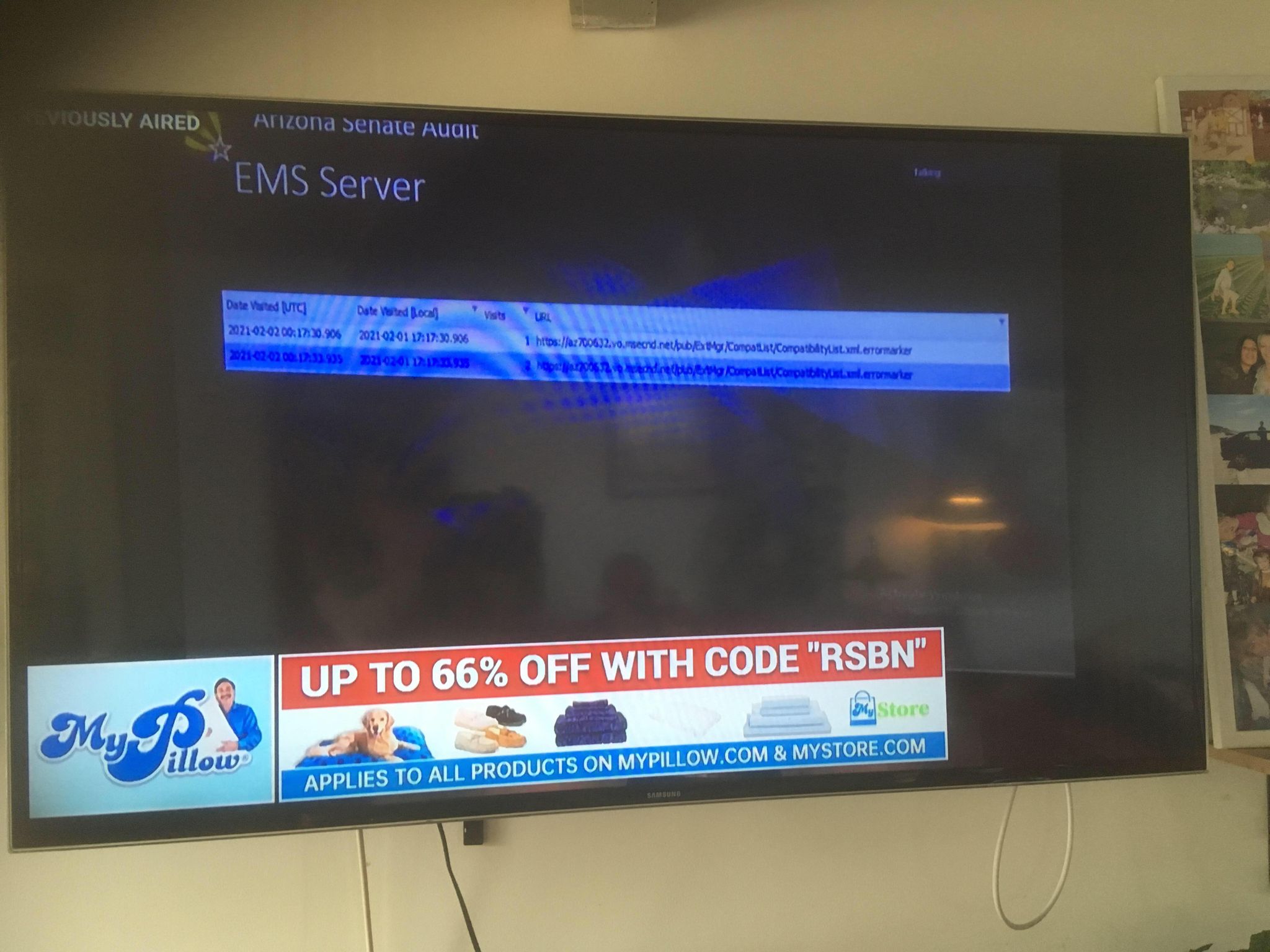

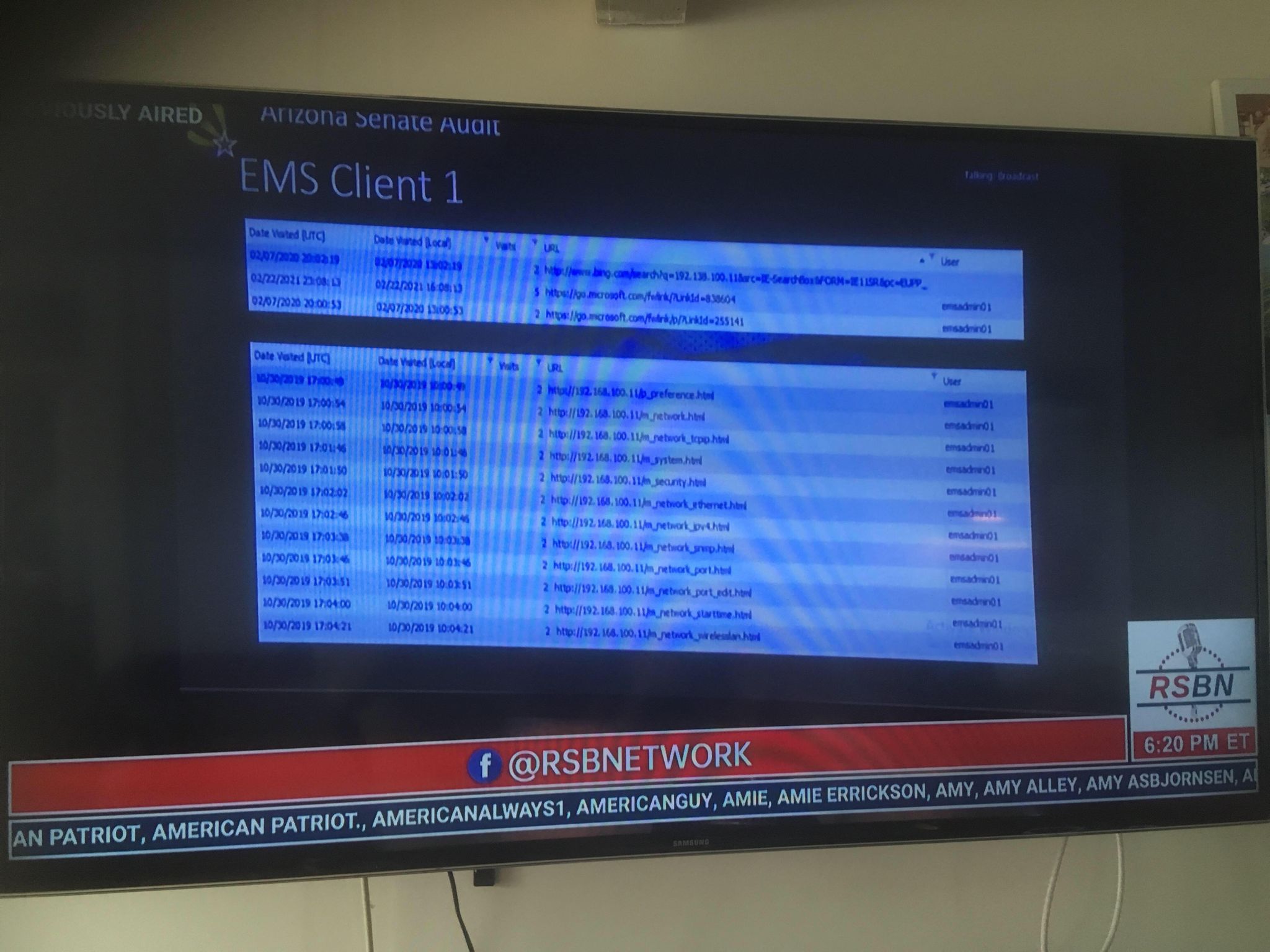

De kunne således pludselig se en internet historik, og i historikken kunne det bl.a. ses at der var kørt eksterne

scripts som f.eks. kørte en wireless konfiguration på og aktivede dermed internettet på maskinen...

Jeg vil ikke grave i hvad maskinen har besøgt, men man kan jo konstatere, at de har gjort hvad de kunne for, at skjule

at maskinen har været på nettet.

Tilbage til forsiden

#ZerOQAnonymous